Bilişim dünyası, operasyonel süreçler, iş sürekliliği ve siber tehditler ile organizasyon şemaları, prosedürler gibi birçok faktörü içermektedir. Bu süreçlerin geliştirilmesi ve düzenlenmesi için belirli bir rehberliğe ihtiyaç vardır. Ancak, birçok mevcut çerçeve esneklikten yoksun olduğu için uygulanabilir bir yapı olarak kabul edilmemekte ve yüksek maliyetler getirmektedir.

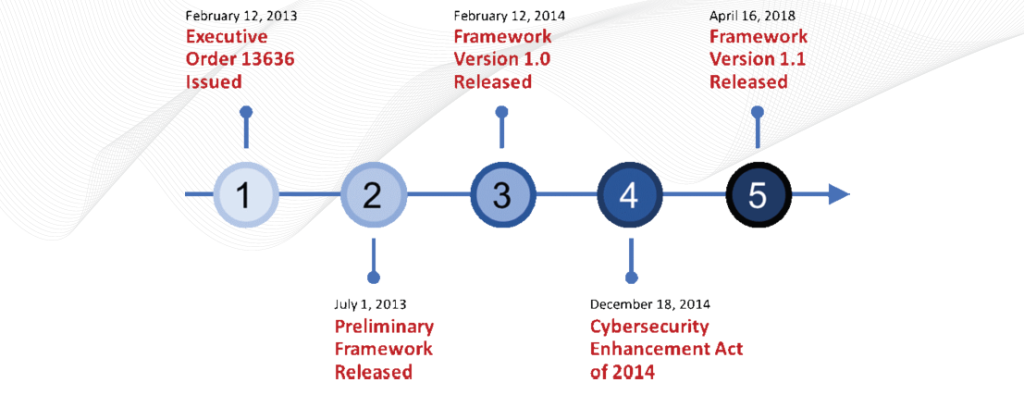

NIST (National Institute of Standards and Technology), ilk olarak 12 Şubat 2013 tarihinde kritik Amerikan altyapılarını korumak amacıyla Barack Obama’nın canlı yayında imzaladığı bir yasa ile faaliyete geçmiştir. Temmuz 2013’te çerçevenin ilk prototipleri yayınlanmış, NIST CSF (Cyber Security Framework) 1.0 ise 12 Şubat 2014 tarihinde yayımlanmıştır. İlk güncellemesi 16 Nisan 2018’de 1.1 versiyonu olarak sağlanmıştır. Başlangıçta tamamen Birleşik Devletlerin kritik altyapılarına yönelik olan bu çerçeve, esnekliği ve maliyet avantajı sayesinde dünya genelinde yaygın bir şekilde benimsenmiştir. Şubat 2024’te NIST CSF 2.0 yayımlanmıştır.

NIST Neden Bu Kadar Yaygınlaştı ?

Günümüzde şirketlerin siber olaylara yaklaşımı, yalnızca siber tehditlerle başa çıkmak değil; iş sürekliliği, regülasyonlara uyumluluk ve gelişen tehditlere karşı hızlıca uyum sağlamak gibi birçok boyuta sahiptir. Bilgi ve siber güvenlik artık sadece bu alanda çalışan insanların sorumluluğunda değil, şirketlerin üst düzey yönetim sorumluluğunu da kapsar hale gelmiştir. Birçok mevcut çerçevenin uygulanabilirlik açısından zor ve katı olması, maliyet yükü getirmesi nedeniyle tercih edilmez olmuştur. NIST CSF, esnek yapısıyla tüm sektörlerde (büyük, orta ve küçük ölçekli) uygulanabilir hale gelmiş ve maliyet avantajı sayesinde yaygınlaşmıştır.

NIST CSF 2.0 Nedir ?

Günümüzde sürekli gelişen atak vektörlerine ve uyumluluk süreçlerine paralel olarak, bir çerçevenin sabit kalması imkânsızdır. Şubat 2024 tarihinde NIST, CSF 2.0’ı yayımlamıştır. Bu versiyon, “Identity”, “Protect”, “Detect”, “Respond” ve “Recover” adımlarına ek olarak “Govern” (Yönetişim) adımını dahil etmiştir. Yönetişim alanı geçmişte bazı adımlarda yer almakla birlikte, NIST bu alanı bağımsız bir vektör olarak tanımlayarak sürece dahil etmiştir. Yönetişim, hesap verebilirliği artırmakta ve süreçlerin uyumlu hale gelmesini hızlandırarak firmaların siber güvenlik olgunluk seviyelerini hızlı bir şekilde yükseltmektedir.

NIST CSF 1.1 ve 2.0 Arasındaki Farklar:

• Yönetişim (Govern), ayrı bir işlev olarak tanımlanmıştır.

• Tedarik zincirini (Integrated Supply Chain) ve yeni kaynakları entegre edilebilir hale getirilmiştir.

• Hesap verebilirlik, esneklik ve siber müdahalelerde hız kazandırılmıştır.

NIST Diğer 5 Fonksiyonu:

Yönetişim yeni bir ekleme olmasına rağmen, diğer beş fonksiyon ve amaçları aşağıdaki gibidir:

1. Identity: Varlıklarımızı, sistemlerimizi ve verilerimizi tanımlanması; risk ve kritiklik seviyelerinin belirlenmesi.

2. Protect: Belirlenen kritik adımların korunması için gerekli aksiyonların uygulanması.

3. Detect: Gerçekleşen bir siber güvenlik olayının tespit edilmesi ve gerekli önlemlerin alınması.

4. Respond: Tespit edilen bir güvenlik olayı karşısında alınacak önlemlerin uygulanması.

5. Recover: Siber güvenlik olayı sonrası, iş sürekliliğini sağlamak için gereken adımların belirlenmesi.

Senaryo ile NIST 2.0 Uygulaması:

Örneğin, yeni kurulmuş bir X holdinge NIST 2.0 çerçevesini uygulayalım. Tüm sunucuları İstanbul’da, felaket anında ise DR (Disaster Recovery) Antalya’da olsun.

1. Govern: CSF 2.0 ile ayrı bir kategori olarak alınsa da aslında tüm adımların içerisinde işlenen bir fonksiyon.

2. Identity: Kritik veriler ve sunucular güvenlik uzmanları tarafından tespit edilir.

3. Protect: Firmanın tüm güvenlik ürünlerinin aktif olarak çalıştığı varsayılır.

4. Detect: Bir siber güvenlik olayı gerçekleşirse, durumu tespit etme sürecine girilir.

5. Respond: SIEM ile tespit edilen bir siber saldırı sonrasında gerekli önlemler alınır (zararlı yazılımı karantinaya alma, ağ akışını kesme).

6. Recover: Zararlı yazılım temizlendikten sonra, DR tarafının aktif edilerek şirketin iş akışının sürdürülmesi sağlanır.